45544members

1751online

156842Beiträge

Antworten auf die häufigsten Fragen zu den Prozessor-Sicherheitslücken und Angriffsszenarien Meltdown und Spectre.

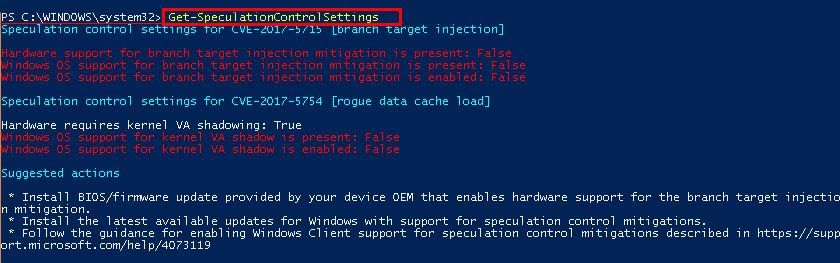

| Name | CVE-Nr. | Intel | AMD | ARM * | IBM Power |

| Spectre, Var. 1 (Bounds Check Bypass) | CVE-2017-5753 | ✓ | ✓ | ✓ | ✓ |

| Spectre, Var. 2 (Branch Target Injection) | CVE-2017-5715 | ✓ | - | ✓ | ✓ |

| Meltdown (Rogue Data Cache Load) | CVE-2017-5754 | ✓ | - | - | - |

Die Informationen in diesem Artikel beziehen sich auf:

Review Date: 2022-02-15