- Community

- :

- Deutsch

- :

- Diskussionsforum

- :

- Computer / Netzwerk

- :

- Desktop PC / All-In-One

- :

- Re: Alle aktuellen Intel CPUs sind unsicher, Meltd...

- S'abonner au fil RSS

- Marquer le sujet comme nouveau

- Marquer le sujet comme lu

- Placer ce Sujet en tête de liste pour l'utilisateur actuel

- Marquer

- S'abonner

- Sourdine

- Page imprimable

Alle aktuellen Intel CPUs sind unsicher, Meltdown und Spectre heißen die möglichen Angriffe

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

05.01.2018 11:15 - modifié 05.01.2018 11:18

05.01.2018 11:15 - modifié 05.01.2018 11:18

Alle aktuellen Intel CPUs sind unsicher, Meltdown und Spectre heißen die möglichen Angriffe

Weitere Übersichtliche Darstellung des Problems auf folgenden Seiten:

https://www.computerbase.de/2018-01/intel-cpu-pti-sicherheitsluecke/

Für Spectre#2 wird ab Skylake auch ein Microcode-Update benötigt, um den Bug zu umgehen:

The patches and firmware available now for Intel processors are:

Operating system updates for Linux, Windows and macOS, that separate kernel and user spaces,

and kill the Meltdown vulnerability. On Linux, this fix is known as Kernel Page Table Isolation, aka KPTI.

On pre-Skylake CPUs, kernel countermeasures – and on Skylake and later, a combination of a microcode

updates and kernel countermeasures known as Indirect Branch Restricted Speculation,

aka IBRS – to kill Spectre Variant 2 attacks that steal data from kernels and hypervisors.

That leaves Spectre Variant 1 attacks, in which rogue software can spy on applications, unpatched.

It's a good thing this variant is difficult to exploit in practice.

siehe: https://www.theregister.co.uk/2018/01/05/spectre_flaws_explained/

Dh. es wird wohl wieder eine ganze Reihe von BIOS-Updates, und wohl auch Betriebssystem- und Treiber-Patches geben müssen!

Und das nachdem wir gerade erst die Intel-Systeme wegen dem Hyper-Threading Bug und sogar schon 2x wegen einem Intel ME Bug gepatcht haben.

Sind Intel denn nicht scheinbar die unsichersten Prozessoren zurzeit?![]()

MfG.

K.B.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 05.01.2018 18:21

le 05.01.2018 18:21

dass ein firmware update erforderlich ist, schreibt auch MICROSOFT heute:

"Customers who only install the Windows January 2018 security updates will not receive the benefit of all known protections against the vulnerabilities. In addition to installing the January security updates, a processor microcode, or firmware, update is required. This should be available through your device manufacturer."

https://support.microsoft.com/en-us/help/4073119/protect-against-speculative-execution-side-channel-...

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 05.01.2018 18:35

le 05.01.2018 18:35

dann warten wir doch einfach einmal ab -

was 'in bälde' kommt und was erscheint!

keep cool 😉

grüssinx'

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

05.01.2018 20:04 - modifié 05.01.2018 20:07

05.01.2018 20:04 - modifié 05.01.2018 20:07

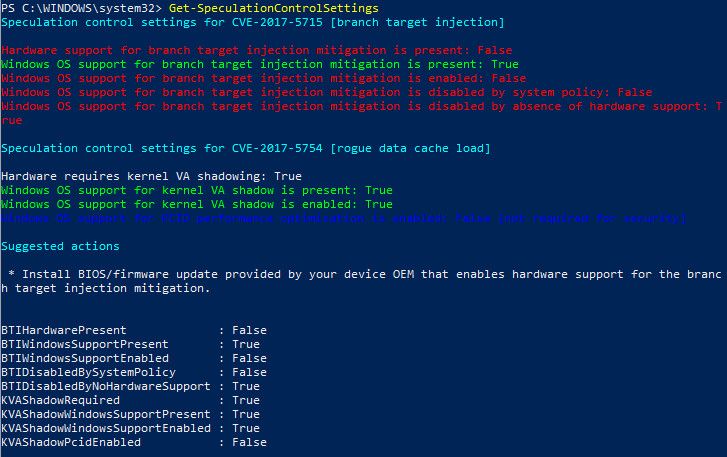

Derweil schaut es auf meinem P5320E so aus, mit BIOS Version 1.10

http://666kb.com/i/dpv215msthcb817pc.png

Es gibt inzwischen aber auch ein BIOS 1.11 für das ECS H110 H4-CM2 , ich denke das kann ich überspringen, ich warte auf das nächste BIOS.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 06.01.2018 16:45

le 06.01.2018 16:45

Hi,

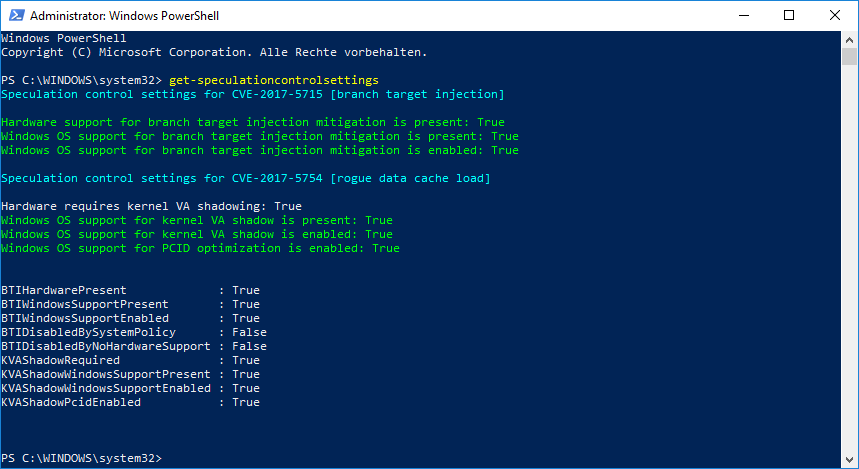

ich benutze das H110H4-CM2 Mainboard mit der BIOS-Version 1.11 und habe ebenfalls das neueste Windows-Update installiert (Windows 10, Version 1709, Build 16299.192).

Das Powershell-Script von Microsoft* zeigt mir für sämtliche Einträge grün (also auch: "branch target injection hardware mitigation is present").

Das showmc** Tool der c’t-Redaktion sagt mir, dass die Microcode-Version vor dem Booten von Windows und danach identisch ist.

Demnach müsste das BIOS bereits die neueste Microcode-Version geladen haben und die aktuelle Windows-Version enthält derzeit keine neuere Microcode-Version.

Die BIOS-Version 1.11 scheint also bereits entsprechende Patches von Intel zu enthalten.

Ich habe allerdings irgendwo gelesen, dass Intel an weiteren Verbesserungen arbeitet, insbesondere um die Performance-Einbußen dieser Spectre & Meltdown "Mitigation" weiter zu reduzieren.

Da wird im Verlauf des Jahres wohl ein weiteres Microcode-Update kommen. Das kann aber auch durch Windows selbst installiert werden.

* https://support.microsoft.com/en-us/help/4073119/protect-against-speculative-execution-side-channel-...

** ftp://ftp.heise.de/pub/ct/listings/1607-168.zip

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

06.01.2018 17:38 - modifié 06.01.2018 18:51

06.01.2018 17:38 - modifié 06.01.2018 18:51

Vielen Dank für diese Info, dann werde ich das BIOS-Update v1.11 jetzt wohl doch auch installieren. Leider steht in der Dateibeschreibung nicht dabei, was aktualisiert wurde.

Nur ist jedes BIOS-Update etwas ärgerlich, weil ich zusätzlich noch Fedora 24 auf 26 aktualisiert im UEFI-Modus installiert habe,

und es bei jedem BIOS-Update die von mir ins UEFI importieren Schlüssel zum Signieren der Grafikkartentreiber löscht. Diesen muss man dann jedes mal wieder neu importieren.

edit:

Update hat geklappt. Nun ist hier auch CVE-2017-5715 [branch target injection] aktiv.

MfG.

K.B.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 08.01.2018 23:50

le 08.01.2018 23:50

Akoya E 5000 MD 8878 (MSN 1001 8427) - Intel(R) Pentium(R) CPU J2850 @ 2.41GHz

Getestet wie oben beschrieben und lt. MS mit PS-Script:

Frage: Kann man bei Medion damit rechnen, dass hier noch geupdatet wird? Oder gibt es baugleiche Systeme mit updates?

Anmerkung:

Letztes update kam von Medion mit Datum 11.7.2014 (BTDD-TI). Zur Zeit findet man dafür ein BIOS mit der allgemeinen Suche im Medion Service Portal gar nicht!

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 09.01.2018 11:11

le 09.01.2018 11:11

Hallo Kill-Bill,

Bei meinem P5320E mit BIOS Version 1.11 und WIN 10 1709 (Build 16299.192) sieht es jetzt genauso aus.

Bei Nutzern von Kaspersky gab es zwischenzeitlich noch Probleme mit der Kompatibilität, damit das Update 16299.192 installiert werden konnte.

Ich habe mich bezüglich Powershell Script nach dieser übersichtlichen deutschen Anleitung gehalten:

http://winfuture.de/news,101369.html

Gruß

Klaus

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

09.01.2018 12:27 - modifié 09.01.2018 12:34

09.01.2018 12:27 - modifié 09.01.2018 12:34

Firmware-Updates mit angepasstem Microcode sind AFAIK nur für CPUs ab Skylake angekündigt.

Skylake ist die sechste Core-i(x) Version, Kabylake die siebte, und CoffeeLake die achte.

Aber Intel hat seine Patches gegen die Lücken Meltdown und Spectre für 90% aller seiner CPUs der letzten 5 Jahre bis Ende der Woche angekündigt. Dh. wir werden noch so lange warten müssen, ob Intel auch für CPUs unterhalb von Skylake Firmware-Updates anbieten wird. Ansonsten muss wohl eine reine Software-Lösung von Microsoft in Windows ausreichen.

Übrigens kann Windows auch selbstständig beim Start einen aktualisierten Microcode in den Prozessor laden, dh. man benötigt nicht zwingend ein BIOS-Update dafür, wenn Microsoft die Verteilung der Microcode-Updates übernimmt. Bei Linux geht das Laden von Microcode ebenfalls in der ersten Startphase.

Heute ist ja Patchday, vielleicht kommt am späten Abend von Microsoft ein weiterer Spectre-Patch, der auch für den Pentium J2850 (BayTrail-D) geeignet ist.

MfG.

- Marquer comme nouveau

- Marquer

- S'abonner

- Sourdine

- S'abonner au fil RSS

- Surligner

- Imprimer

- Signaler un contenu inapproprié

le 10.01.2018 00:38

le 10.01.2018 00:38

Danke, Klasse beantwortet!

Hoffe da passiert noch was![]()

Informations juridiques

Avis de cookieProtection des données

Conditions d'utilisation

Mentions légales

(de) ▼

(de) ▼  Click here to read this page in English

Click here to read this page in English Cliquez ici pour lire cette page en français

Cliquez ici pour lire cette page en français Klik hier om deze pagina in het Nederlands te lezen

Klik hier om deze pagina in het Nederlands te lezen