45325members

1052online

156261posts

Réponses aux questions les plus fréquentes sur les vulnérabilités du processeur et les scénarios d'attaque Meltdown et Spectre.

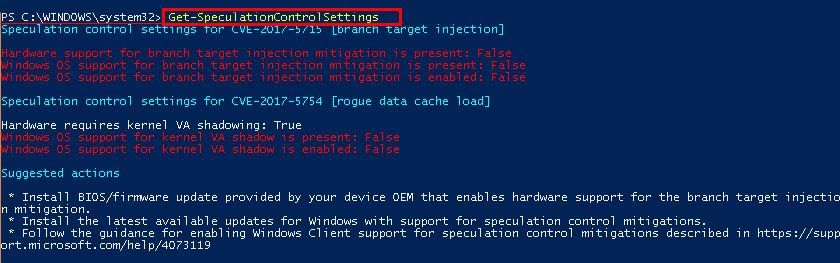

| Name | CVE-Nr. | Intel | AMD | ARM * | IBM Power |

| Spectre, Var. 1 (Bounds Check Bypass) | CVE-2017-5753 | ✓ | ✓ | ✓ | ✓ |

| Spectre, Var. 2 (Branch Target Injection) | CVE-2017-5715 | ✓ | - | ✓ | ✓ |

| Meltdown (Rogue Data Cache Load) | CVE-2017-5754 | ✓ | - | - | - |