45524leden

2243online

156790berichten

Antwoord op de meest voorkomende vragen over de processor kwetsbaarheden en aanval scenarios met betrekking.

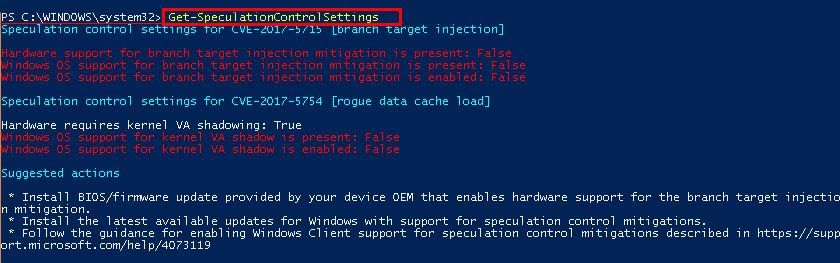

| Naam | CVE-Nr. | Intel | AMD | ARM * | IBM Power |

| Spectre, Var. 1 (Bounds Check Bypass) | CVE-2017-5753 | ✓ | ✓ | ✓ | ✓ |

| Spectre, Var. 2 (Branch Target Injection) | CVE-2017-5715 | ✓ | - | ✓ | ✓ |

| Meltdown (Rogue Data Cache Load) | CVE-2017-5754 | ✓ | - | - | - |